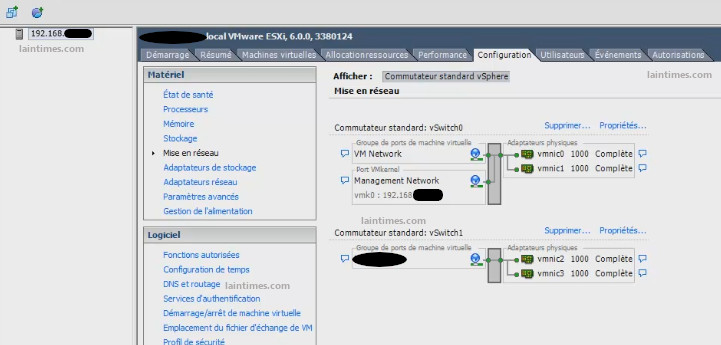

Pour débuter l’analyse de Malware nous allons avoir besoin de plusieurs machines virtuelles :

Une machine virtuelle Kali Linux

Une machine virtuelle Windows 10 sur laquelle on va executer le script de personnalisation de flare-vm qui permet d’avoir une distribution dédié à la sécurité basée sur Windows pour l’analyse des logiciels malveillants, le traitement d’incidents ou le pentesting. Pour cela executez le script powershell install.ps1 du dépôt Github : https://github.com/fireeye/flare-vm

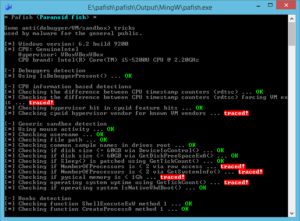

Dans un second temps on va utiliser l’outil pafish afin de déterminer si notre environnement windows 10 est suffisamment « crédible » pour un environnement de travail sur les malware.(Passez la RAM à plus de 2 Go, et modifiez certaine option dans votre fichier de configuration VMX de votre machine virtuelle.) Pour cela utilisez https://github.com/a0rtega/pafish pour auditer votre machine virtuelle windows 10.

Continuer la lecture de Fiche Technique sur l’analyse de Malware